Распространение вируса-вымогателя удалось приостановить, но хакеры уже запустили несколько новых модификаций, и под угрозой заражения теперь находятся 1,3 млн компьютеров по всему миру. Президент Microsoft Брэд Смит официально заявил, что ответственность за атаку несет АНБ США, но западные СМИ по традиции обвиняют русских хакеров. Путин адресовал обвинения спецслужбам США и предупредил о джине, которого "выпустили из бутылки".

Вирус-вымогатель WannaCry, который 12 мая заблокировал десятки тысяч компьютеров по всему миру, повторит свою атаку, и пользователям следует опасаться новых случаев заражения, пишет Financial Times со ссылкой на Национальный центр кибербезопасности (NCSC) США. По словам главы центра Киарана Мартина, уязвимыми для вируса остаются 1,3 млн компьютеров по всему миру. В NCSC полагают, что за кибератакой стоит организованная преступная группировка.

В свою очередь, руководитель Европола Роб Уэйнрайт заявил, что пятничная атака криптовымогателя поразила более 200 тыс. компьютеров в 150 странах. Она стала "беспрецедентной по своему размеру", а полный масштаб заражений до сих пор установить не удалось. По словам Уэйнрайта, начиная с 15 мая число жертв может увеличиться. Глава Европола при этом отметил, что выкуп хакерам за разблокировку компьютера заплатили лишь немногие жертвы.

По данным организации Elliptic, отслеживающей биткоин-платежи, организаторам кибератаки пока что было сделано лишь 110 переводов, в результате чего они получили около $42 тыс., или 23,5 биткоина. При этом пока злоумышленники не пытаются снять деньги, оказавшиеся в их распоряжении, сообщает The Times со ссылкой на данные платежей. Как подтверждает The Guardian, выкуп отдали более 100 пользователей. Возможно, поступят новые платежи, так как программа угрожает, что сумма будет удвоена, если пользователи не переведут на указанный счет $300 в биткоинах в течение 3 дней.

Три и больше

В минувшую пятницу, 12 мая, компьютеры более чем в 150 странах были атакованы вирусом-вымогателем WannaCry. Заражение вирусом происходило через сетевую уязвимость Microsoft Security Bulletin MS17-010, которую Microsoft закрыла еще в марте, но под ударом оказались пользователи, не обновившие свою операционную систему.

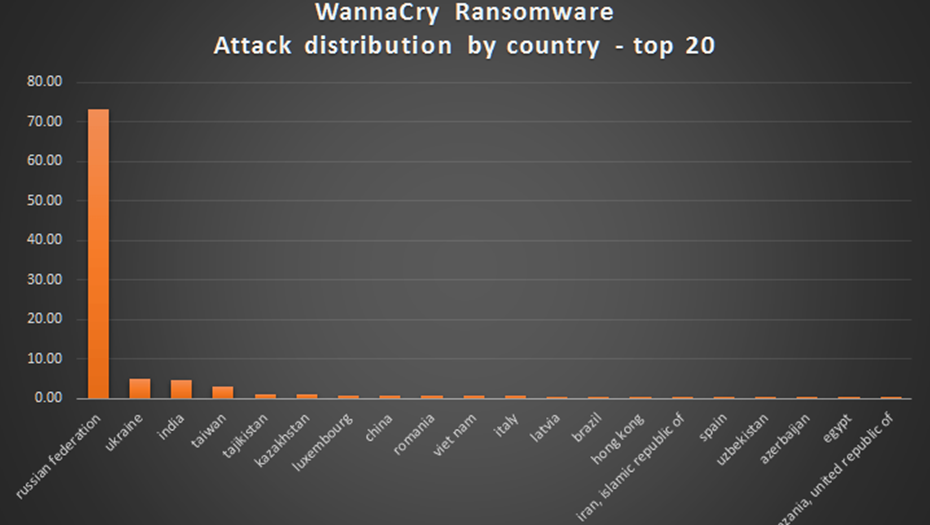

Создатели вируса парализовали компьютеры работников больниц, сотовых компаний и коммерческих компаний. По данным Avast, в этот день было зафиксировано 75 тыс. кибератак с использованием вируса WanaCrypt0r 2.0. В свою очередь, в "Лаборатории Касперского" сообщили, что зафиксировали около 45 тыс. попыток хакерских атак в 74 странах по всему миру, при этом наибольшее число попыток заражений наблюдается в России, где оказалось самое большое число компьютеров с устаревшей версией Windows.

Глобальная хакерская атака затронула компьютеры российских силовых ведомств, телекоммуникационных компаний и крупных корпораций — атаки зафиксировали в МВД, Следственном комитете, "МегаФоне", "Билайне", "Связном", а также на серверах Минздрава, РЖД, МЧС и Сбербанка. ЦБ заявил, что фиксировал массовые рассылки банкам вредоносного программного обеспечения.

Вирус не смог парализовать работу компаний или нанести существенный ущерб, но все же затронул рядовых граждан. На следующий день в Петербурге, Карелии, Татарстане и Новосибирске была прекращена выдача водительских прав и госномеров. Кроме того, в день глобальной атаки неизвестные злоумышленники с помощью трояна взломали базу федеральной информационной системы регистрации (ФИСМ) и скачали данные пользователей.

В Петербурге после атаки WannaCry 13 мая частично прекратил работу сайт ГУП "Вычислительный центр коллективного пользования многоотраслевого комплекса жилищного хозяйства" (ВЦКП), который принимает онлайн-платежи за коммунальные услуги через банковские карты и "Яндекс.Деньги". Позже на сайте ВЦКП появилось пояснение, что сбой связан с "технической дорабокой сервисов Личного кабинета"

В субботу 13 мая специалист компании Proofpoint Дэриен Хасс и автор блога MalwareTech смогли приостановить распространение WannaCry. Они обнаружили, что криптовымогатель обращается к бессмысленному доменному имени iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com, и зарегистрировали этот адрес. Позже выяснилось, что это доменное имя программа использовала в качестве "аварийного стоп-крана". Вероятно, чтобы защититься от анализа специалистами своей функциональности в виртуальной среде.

В этот же день сотрудник Microsoft Мэтью Сюиш сообщил об обнаружении нового варианта WannaCry с видоизмененным "стоп-краном", который проверял уже другой домен ifferfsodp9ifjaposdfjhgosurijfaewrwergwea.com перед выполнением. Второй и третий вариант вируса обнаружили специалисты антивирусной компании "Лаборатория Касперского". Новые модификации были не так опасны, как находка Сюиша, — в них нет возможности отключить атаку через регистрацию домена. У одного поврежден архив — он заражает компьютеры, но шифрует данные, а второй вариант не может извлечь свои исполняемые файлы из архива.

По всей видимости, организаторы атаки исправят ошибку и запустят новую волну в надежде заразить компьютеры тех пользователей, которые не успели установить обновление. "На текущей момент благодаря своевременным действиям одной из вирусных лабораторий активная фаза распространения данного вируса приостановлена. Но весьма вероятно, что по истечении нескольких дней (а может, и часов), появится новый штамм вируса, поэтому необходимо принять защитные меры", — отметил Роман Чаплыгин, глава практики услуг по информационной безопасности PwC в России.

Эксперт предложил для защиты от заражения выполнить три процедуры: установить обновление Windows от 14 марта (MS 17-010), заблокировать все взаимодействия по порту 445, как на конечных станциях, так и на сетевом оборудовании, а также провести полное сканирование всех хостов с помощью антивирусных программ.

Тревожная связь

Атаку 12 мая специалисты уже называют крупнейшим Ransomware-взломом с самой высокой эффективностью в первые 8 часов работы. Заражение WannaCry стало одним из самых масштабных в истории, но не рекордным: в 2001 году червь Code-Red поразил 350 тыс. компьютеров за 14 часов. Между тем эксперты Европола заявили, что хакерские атаки по всему миру была проведены на "беспрецедентном уровне".

В ответ на атаку профильное управление Европола объявило, что сотрудничает с аналогичными подразделениями в пострадавших странах для "смягчения угрозы и оказания помощи жертвам". Microsoft напомнила о своем мартовском патче для устранения уязвимости и опубликовала обновления даже для устаревших версий Windows. В МВД США пообещали помочь всем пострадавшим корпорациям, свои рекомендации по предупреждению атаки WannaCry выпустили все крупнейшие производители антивирусных программ, в частности ESET и "Лаборатория Касперского".

По данным Arstechnica, хакеры использовали модифицированную программу Агентства национальной безопасности (АНБ) США — разработанный американскими шпионами электронный инструментарий Eternal Blue, скрещенный с программой-вымогателем WannaCry. Эксплойт Eternal Blue использовался АНБ для удаленного управления компьютерами на Miсrosoft Windows, был обнародован в середине апреля группой Shadow Brokers в пакете с другими файлами, якобы принадлежавшими АНБ США.

Бывший сотрудник АНБ Эдвард Сноуден обвинил спецслужбы в том, что они не предотвратили глобальную кибератаку. По его словам, АНБ, чьи разработки были украдены и использованы хакерами, знало об опасности данных программ. Он подчеркнул, что если бы ведомство вовремя уведомило о найденных уязвимостях, у пострадавших учреждений были бы годы, чтобы подготовиться к взлому.

На следующий день президент Microsoft Брэд Смит заявил, что ответственность за распространение вируса несет в том числе ЦРУ и АНБ, так как с его компьютеров были украдены данные об уязвимостях системы. Он также отметил, что данные об уязвимостях, которые собирали АНБ и ЦРУ, были опубликованы порталом WikiLeaks. По словам Смита, кибератака WannaCry "демонстрирует совершенно непреднамеренную, но тревожную связь между двумя самыми серьезными формами сегодняшних киберугроз — действиями государств и организованной преступности".

В ответ Сноуден назвал экстраординарным заявление Microsoft. "Экстраординарно: Microsoft официально подтвердили, что АНБ разработала эксплойт, который поразил больницы в эти выходные", — написал Сноуден. "До кибератаки в эти выходные Microsoft официально отказывалась прокомментировать это", — добавил он. Помимо этого, Сноуден поддержал ретвитами конгрессмена от Калифорнии Теда Лью, пообещавшего разработать законопроект о запрете использования разведчиками вредоносного программного обеспечения.

Скриншот экрана блокировки вируса

Опять Москва

В Microsoft убеждены, что косвенная ответственность за столь масштабную кибератаку лежит на американских спецслужбах, однако непосредственный организатор глобального заражения до сих пор не установлен. Британская The Telegraph считает, что за атакой может стоять группировка Shadow Brokers, связанная с Россией.

Издание отмечает, что с инцидентом могут быть связаны недавние предупреждения этой группировки в адрес президента США Дональда Трампа после одобренных им ракетных ударов в Сирии. В свою очередь, власти Румынии предположили, что за попыткой атаки может стоять организация, "связанная с группировкой киберпреступности APT28/Fancy Bear", которую традиционно причисляют к русским хакерам.

В понедельник, 15 мая, президент России Владимир Путин во время выступления на форуме "Один пояс — один путь" в Пекине заявил, что Россия непричастна к массовой кибератаке и назвал ее источником спецслужбы США. Он отметил, что разработки в сфере кибербезопасности — это "джинны, выпускаемые из бутылки", особенно если они создаются в спецслужбах. "Они потом могут наносить ущерб даже их авторам и создателям. Поэтому нужно незамедлительно этот вопрос обсуждать на серьезном политическом уровне и выработать защиты от подобных проявлений", — призвал Путин.

Число зараженных объектов по странам