Петербург накрыла волна преступлений, связанных с применением информационных технологий. По итогам первого полугодия 2020 года город стал первым в России по приросту таких преступлений, обогнав Москву в 5 раз. Более 80% из них совершаются путем кражи или мошенничества, по статистике МВД. Зачастую мошенники выбирают будущую жертву таргетно, из числа обеспеченных людей и бизнесменов.

Это стало возможно благодаря "сливам" персональных данных. По словам экспертов по информационной безопасности, на черном рынке самой востребованной является информация операторов и банков. Именно она необходима для того, чтобы провернуть один из популярных сценариев мошенничества с сим–картами.

Преступники приходят к мобильному оператору с фальшивой доверенностью и просят перевыпустить сим–карту с сохранением номера, а после пользуются ею для проведения операций в онлайн–банке с их подтверждением по СМС. О конкретном случае редакции "ДП" рассказала директор по развитию крупной финансовой платформы. Причем преступников интересовали не только финансы, но также деловая переписка в telegram.

Операторы мобильной связи, впрочем, сообщают, что случаи подобного мошенничества носят единичный характер, а в Минцифры под руководством Максута Шадаева обеспокоенности проблемой не выражают.

Министр цифрового развития, связи и массовых коммуникаций РФ Максут Шадаев.

Эксперты же считают, что случаев может быть больше. "О частоте говорить сложно, потому что многие не заявляют в полицию о фактах утечек и списания средств. Зачастую они просто не обращаются с заявлением даже ради больших сумм, не желают принимать участие в длительной следственной процедуре. Многим проще забыть про эти деньги", — рассказал "ДП" директор лаборатории компьютерной криминалистики при Университете ИТМО Павел Кузьмич.

Однако стоит учитывать, что "схема" и не рассчитана на массовость, такое мошенничество является целевым. Оно ориентировано в первую очередь на клиентов банков, имеющих приличные суммы остатка на счете, сообщает начальник отдела по противодействию мошенничеству центра прикладных систем безопасности компании "Инфосистемы Джет" Алексей Сизов. Жертвы выбираются точечно, поскольку в случае массового перевыпуска сим–карт значительно повышается риск быть пойманными.

Встречаются как случаи перерегистрации сим–карт от имени реального владельца номера по поддельным документам, так и случаи сговора с недобросовестными сотрудниками салонов связи. "Суть данной схемы заключается в перехвате кодов управления банковскими продуктами, в том числе мобильными приложениями. Злоумышленники пользуются ими достаточно активно, что способствует росту случаев мошенничества с перерегистрацией сим–карт", — говорит Алексей Сизов.

Ларчик непросто открывался

Операторы пытаются противодействовать таким схемам: при перевыпуске сим–карты на 24 часа ограничено поступление входящих СМС от банков и ряд платежей.

Пресс–службы МТС и "Билайн" также сообщили, что в момент проведения процедуры замены сим–карты абоненту приходит СМС с уведомлением и просьбой немедленно позвонить в call–центр, если абонент операцию не заказывал. Кроме того, при оформлении договора клиент может воспользоваться возможностью сделать пометку, что его сим–карта не может быть заменена в офисе.

"Мегафон" предоставляет банкам и нефинансовым организациям специальную услугу: получение уведомлений о замене сим–карт клиентами. Она осуществляет постоянный мониторинг действий с сим–картой и при срабатывании определенного триггера сообщает об этом кредитной организации. "Получая такую информацию от нас, банк самостоятельно принимает решение о временной блокировке мобильного приложения или исходящих СМС–сообщений своим клиентам", — рассказали в пресс–службе компании. Tele2 от комментариев отказался.

Для того чтобы предотвращать мошенничества с сим–картами, с мобильными операторами стали сотрудничать и банки, сообщает Евгений Волошин, директор блока экспертных сервисов BI.ZONE. Когда клиент переходит от одного провайдера сотовой связи к другому с сохранением номера, большинство кредитных организаций не присылают ему СМС с паролем для подтверждения операций до тех пор, пока личность клиента не будет повторно подтверждена.

Так как после смены карты в первые сутки получение и отправка СМС невозможны, злоумышленники не могут украсть деньги со счета моментально, однако мошенники находят все новые способы выкрутиться. "Эта схема возможна, когда клиент банка несколько дней находится вне зоны действия сотовой сети, — объясняет Евгений Волошин. — В этих случаях мошенники заранее узнают, в том числе с помощью социальных сетей, что жертва находится без сотовой связи (например, в путешествии), и понимают, что у них будет время дождаться восстановления функции получения СМС". Кроме того, нахождение жертвы вне зоны доступа на руку преступникам, так как она не сможет предпринять ответных действий вовремя.

В Group–IB (компания по предотвращению и расследованию киберпреступлений) считают, что, даже если операторы внедрят "абсолютно надежный" механизм перевыпуска сим–карт, мошенники все равно будут искать пути обхода. "Они будут пробовать, освоят VBS, например, перехват других реквизитов аутентификации и т. п. Это вечный процесс", — отметили в компании.

Уязвимая франшиза

Одной из наиболее уязвимых "болевых точек" операторов является ретейлерская сеть. Риск мошеннической перерегистрации сим–карт выше в точках продаж, работающих по франшизе, считают эксперты. Дело в том, что действия их сотрудников сложнее контролировать, так как они не подчиняются телеком–операторам напрямую, считает Алексей Сизов. "Надо понимать, что репутационные риски у таких организаций ниже, чем у крупных игроков, что также может влиять на уровень контроля в них за выполнением требований безопасности при совершении критичных операций с клиентами", — говорит он.

В Group–IB считают, что операторам сложно бороться с перевыпуском сим–карт мошенниками, так как малореально контролировать добросовестность исполнителей на местах. "Мало того что люди там работают за 2–3 МРОТ и подкупить их совсем несложно, так еще и работа в точке не самая квалифицированная", — отметили в пресс–службе компании.

В компании "Билайн" подчеркивают, что к магазинам, работающим по франшизе, такие же серьезные требования по соблюдению всех процедур, как и к собственным магазинам. В случае установления нарушений франшизные партнеры несут ответственность, вплоть до разрыва договора. Другие операторы от комментариев отказались.

Эксперты утверждают, что сложность борьбы с таким мошенничеством еще и в том, что работникам бывает сложно отличить поддельные документы. Учредитель проекта "Телекомюрист" Марина Политова отмечает, что сотрудник отделения связи не может самостоятельно проводить экспертизу подлинности документов. "Подделать доверенность для преступников, которые занимаются таким “бизнесом”, довольно легко. Для исключения таких ситуаций должна быть какая–то база, которая бы позволяла проверить легитимность доверенности", — подчеркивает Денис Кусков, генеральный директор Telecom Daily.

Охота на богатых

Выбор цели такого мошенничества происходит не случайно: преступники "ведут" жертву. Поиск богатых клиентов зачастую происходит по специальным базам, которые продаются на черном рынке данных.

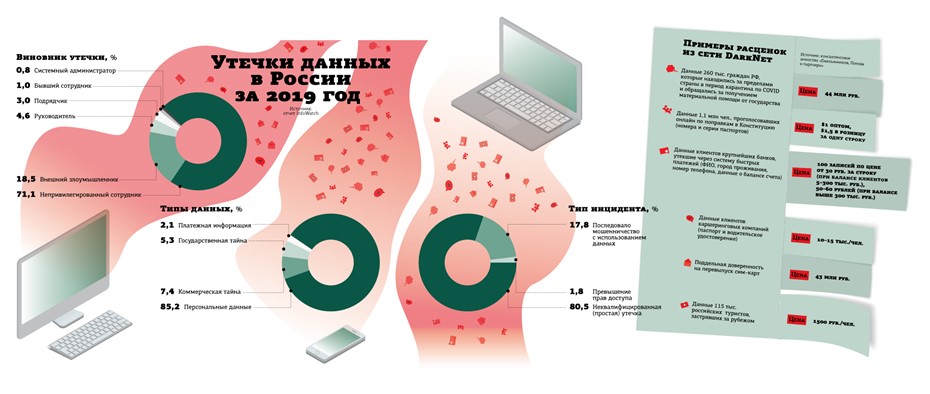

В 2019 году InfoWatch зафиксировал 395 случаев утечки данных из российских компаний и государственных органов. В результате оказались скомпрометированы более 172 млн записей персональных данных и платежной информации. Это составляет более 15% от числа утечек данных по всему миру и седьмой год подряд выводит Россию на второе место в мире по "сливам".

Тех данных, которыми располагают операторы, вполне достаточно для перевыпуска карты. "В мошенничестве с сим–картами, по нашему опыту, основной источник утечек — работники операторов, готовые предоставлять информацию об абонентах за довольно смешные деньги", — отмечает Михаил Емельянников, управляющий партнер консалтингового агентства "Емельянников, Попова и партнеры". Цена, кстати, может составлять от десятков до сотен рублей за одного абонента.

Данные в даркнете можно купить практически на любого. Более того, если конкретной информации сейчас нет, то можно заказать услугу так называемого "пробива" — поиск информации по конкретному человеку. Тогда подключаются сотрудники, которые в настоящий момент работают в той или иной компании (банке, салоне связи, госструктуре и так далее). А тренд на экосистемы, установившийся за последний годы в крупных компаниях, многократно увеличивает риски утечек.

“

Любая организация собирает персональные данные: банки, страховые организации, розничные магазины, госструктуры. Предполагается, что они эти данные будут хорошо защищать. По крайней мере, коммерческие структуры заинтересованы, так как большая утечка может стать солидным ударом по репутации. Те же самые банки являются своего рода локомотивом информационной безопасности. Но при этом никто не отменял, что среди этих организаций есть люди нечистоплотные, где–то халатные, которые эти данные сливают. И это самая большая проблема в области обеспечения безопасности персональных данных. В реальном мире угроза хакеров преувеличена, статистически самая большая угроза — со стороны внутренних сотрудников. При этом их задача заключается не в каком–то серьезном взломе, а просто в том, чтобы вынести информацию с собой с работы. Дополнительная угроза заключается в том, что, когда мы агрегируем эти данные в единой экосистеме, большее количество людей (сотрудников десятков сервисов) получают доступ к данным. А чем больше людей имеют доступ, тем выше вероятность, что информация утечет. Кроме того, чем больше систем объединено, тем выше уязвимость в самих системах для внешнего взлома. База таких данных о человеке более полная, а чем больше данных у мошенников, тем легче им реализовать свою схему.

Владимир Ульянов

Руководитель аналитического центра Zecurion

“

Государство у нас не занимается защитой прав субъектов персональных данных. Тот регулятор, который есть, практически не работает с реальными инцидентами, и я не помню ни одного случая, чтобы какую–то компанию наказали за утечку из нее. Исключение составляют редкие наказания отдельных сотрудников операторов связи и банков за "сливы" информации. У нас несколько лет ведутся разговоры о введении административной и уголовной ответственности, но так никаких шагов и не было предпринято. При этом сами граждане не хотят защищать свои данные, потому что это морока и бюрократия.

Алексей Лукацкий

Эксперт по информационной безопасности

“

Возможны прямой и обратный способы поиска жертвы. Под прямым я подразумеваю таргетированное внимание к определенному лицу: когда сначала выбирается персона, а потом производится сбор и анализ сведений о ней. Обратный — это аналитика любых транзакций по банковским картам — поступления на карту, переводы и т. д., после этого — выбор персон, подходящих под определенные критерии.

Мария Воронова

Директор по консалтингу ГК InfoWatch