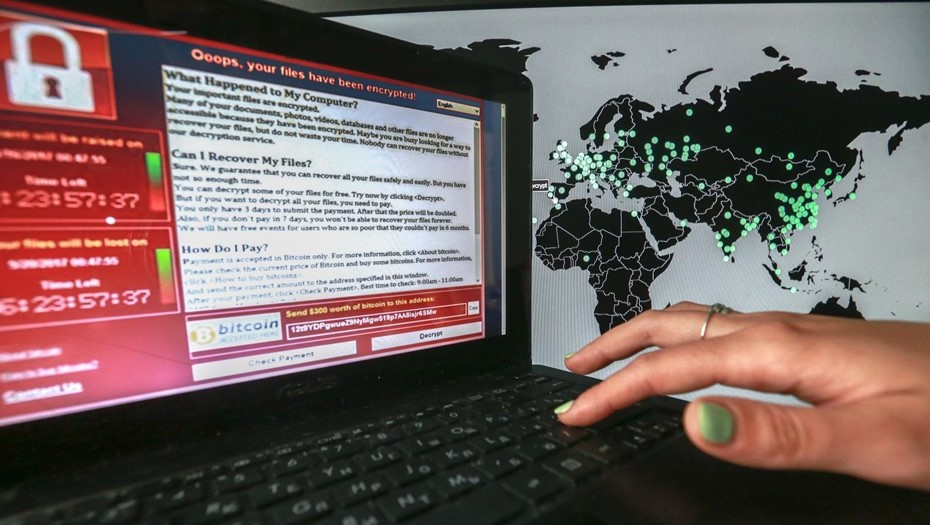

Удаленный доступ стал окном возможностей для хакеров: число атак может увеличиться вдвое. Воруют деньги со счетов, базы данных, а самые интересные сведения используют для шантажа.

Всеобщий страх перед пандемией коронавируса привел к резкой активизации хакеров, охотящихся за финансами компаний и корпоративной документацией. Из–за спешного массового перехода на удаленную работу стремительно растет число корпоративных серверов, доступных для злоумышленников из интернета, отмечают эксперты центра мониторинга и реагирования на киберугрозы Solar JSOC. В России их количество увеличилось на 15% и составляет 76 тыс. единиц. По прогнозам аналитиков Zecurion, в будущем число утечек баз данных клиентов компаний может вырасти в 2–3 раза.

Используют страх

В 80% случаев для атаки используются фишинговые рассылки. Схема проста: пользователь получает сообщение, якобы от ВОЗ или UNICEF с рекомендациями по профилактике инфекционных заболеваний, переходит по ссылке из письма и заносит вирусы на свой ПК. Учитывая, что в госсекторе, например, половина работников вообще не проходили в 2019 году никаких специальных курсов по интернет–безопасности, метод оказался весьма эффективным.

"Гораздо проще “взломать” человека, направив ему письмо, которое вызовет любопытство и желание открыть ссылку или вложенный файл. После этого зараженное рабочее место или учетные данные пользователя становятся первой точкой входа в корпоративную инфраструктуру", — говорит Руслан Юсуфов, управляющий партнер MINDSMITH.

Киберпреступники используют фактор человеческого страха. Так обычно действуют те, кто ворует средства с банковских карт, согласен основатель и генеральный директор компании Teleitems Павел Смольников.

Эксперты по кибербезопасности из BI.ZONE отмечают: число таких рассылок за текущий квартал выросло на 30%, причем в каждом пятом письме присутствует информация о коронавирусе. В компаниях "Интернет–розыск" и Infosecurity зафиксировали четырехкратный рост фишинговых рассылок с начала эпидемии. Увеличивается и количество самих "опасных" сайтов. Только в "Лаборатории Касперского" их насчитали не менее 2,5 тыс.

Украденные данные используются для прямого вывода денег (если получен доступ к банковским счетам) либо для перепродажи, в том числе в даркнете. Даже на клиентские базы компаний и условия договоров при желании можно найти покупателей. Также достоянием общественности легко могут стать коммуникации топ–менеджеров, например планы по сокращению штата.

"С целью компрометации более широкого круга связанных лиц по списку сотрудников могут разослать фишинговое письмо об увольнениях, по списку контрагентов — информацию о приостановке платежей, — рассказывает Руслан Юсуфов. — Наиболее чувствительные факты будут использоваться для шантажа руководства компании".

Малым сложнее

Среди коммерческих организаций наиболее уязвимыми оказываются предприятия малого и среднего бизнеса. Трудности также испытывают фирмы, которые оказались не готовы одномоментно предоставить штату удаленный доступ к корпоративным системам, отмечает управляющий партнер консалтингового агентства "Емельянников, Попова и партнеры" Михаил Емельянников. Процесс требует немалых финансовых затрат, но конкретные суммы зависят от численности персонала и глубины защиты. Только VPN–каналы для организации на 200 сотрудников могут стоить от $1000.

У крупных игроков сохранность данных налажена значительно лучше. В банках, например, решения для дистанционной работы построены на VPN–каналах с двухфакторной аутентификацией, защитой передаваемого трафика и использованием электронных подписей. Чтобы взломать их, тривиальные мошеннические ухищрения не подойдут, уверен глава аналитического агентства "Рустелеком" Юрий Брюквин.

Так, например, в ГК ЦФТ (поставщик IT–решений для банков) контроль за инфраструктурой осуществляется с помощью SOC–центра, поделился с "ДП" руководитель дирекции информационной безопасности Алексей Леонов. Сотрудники, работающие с персональными данными и платежной системой организации, используют защищенные USB–ключи (токены). Остальные получают доступ к корпоративным системам посредством мультифакторной аутентификации.

Особая ситуация — в госсекторе. ИТ–инфраструктура таких предприятий обычно более локализована, и сотрудникам с точки зрения инструментария сложнее перейти на удаленную работу, но риск киберугроз при этом довольно низок, говорит Павел Смольников. "Другое дело, что даже самые отлаженные системы защиты могут попросту не выдержать перегрузок, вызванных массовым уходом сотрудников на удаленку", — добавляет Юрий Брюквин.

В Смольном уверяют, что ситуация находится под контролем. Как пояснил "ДП" глава комитета по информатизации и связи Станислав Казарин, надзор за утечками информации ограниченного доступа в настоящий момент усилен, попытки кибератак периодически фиксируются, но пока ни одна из них не оказалась успешной.

К мерам наибольшей защиты прибегают в структурах критической информационной инфраструктуры (КИИ), для них федеральная служба по техническому и экспортному контролю (ФСТЭК) разработала отдельные рекомендации.

Один из ключевых пунктов — исключение возможности эксплуатации удаленных средств вычислительной техники посторонними лицами. Отсюда возникает вопрос, как контролировать подобные инциденты, ведь распознать, что данные в корпоративную систему вносит именно сотрудник компании, а, скажем, не его друг, который зашел в гости, стандартными методами невозможно.

"В США на технические устройства удаленных работников фирмы устанавливают системы контроля действий сотрудников на рабочем месте (DLP), с их помощью можно проследить, куда и какая информация отправляется. В России такую технологию пока не используют массово", — говорит Михаил Емельянников.

Заказы без прибыли

Разработчики систем безопасности не спешат зарабатывать на ситуации с карантином. Спрос растет, но многие российские компании предоставляют клиентам бесплатный доступ к своим сервисам. У BI.ZONE только за одну из прошедших недель число клиентов выросло на 23%. Увеличилось количество заявок и у TS Solution, говорит генеральный директор Михаил Зимин. Он также указывает на повышенный интерес к новым VPN–лицензиям, которые руководители организаций вынуждены заказывать для удаленных сотрудников. Но безвозмездно — не значит действенно, говорит Юрий Брюквин. "Это может быть способом сократить ответственность перед клиентом до минимума", — считает он. Насколько богаче могут стать фирмы, специализирующиеся на сервисах безопасности, эксперты однозначного ответа не дают. В "Лаборатории Касперского" информацию об увеличении доходов за счет роста числа заказов не раскрывают.

"Положа руку на сердце, отмечу, что качественных масштабируемых систем сейчас очень мало, и принадлежат они в основном иностранным разработчикам. Вот они как раз сейчас могут неплохо заработать, российским программистам в этом плане сложнее", — говорит Юрий Брюквин.

Ну а те, кто с информационной безопасностью не справится, озолотят уже злоумышленников.